Hekerski napadi na omrežne sisteme monitoringa.Temeljna naloga sistema monitoringa je zagotovitev varnosti ob ohranitvi temeljnih načel zasebnosti kot tudi podjetniške tajnosti in tajnosti povezane z objektom, ki je predmet monitoringa. Dobro zasnovan in konfiguriran sistem bo služil svoji temeljni nalogi le tedaj, ko bo tudi sam ustrezno zavarovan in ščiten, torej ustrezno konfiguriran za delo, še zlasti ko gre za delo v omrežju z dostopom do interneta.

|

V zadnjem obdobju opažamo povečano intenzivnost hekerskih napadov na avtonomne naprave varnostnih sistemov, kot so IP kamere, rekorderji (DVR, NVR), delujoči v omrežju. Zelo veliko naprav postane žrtev napada, ker so bila spregledana ali podcenjena varnostna vprašanja, povezana s konfiguracijo njihovih varoval za delo v omrežju. Pomembna je tudi ustreznost konfiguracije naprav za dostop (npr. usmerjevalnikov) na izhodih lokalnih omrežij s priklopljenim sistemom monitoringa, ki omogočajo dostop do teh sistemov iz obsežnega internetnega omrežja.

|

Sl. 1. Hekerska programska oprema samo čaka, da izkoristi vrzel v tvojem sistemu ...

|

V mnogih primerih vzrok temu, da heker obvlada napravo, ni napaka ali vrzel v varovalih podjetniške programske opreme, pač pa je puščanje vlomilcu "odprtih vrat" v obliki privzete konfiguracije varoval, torej v bistvu brez nastavitve opreme.

|

V primeru kamere IP, priključene na internet (konfigurirane, da je vidna na internetu), dobi v taki situaciji nepooblaščena oseba dostop do slikovnega toka iz kamere in do njene konfiguracije. Primer, ki je lahko opozorilo za vse, je stran www.insecam.org, katere tvorcem sploh ni bilo treba vlamljati v naprave.

|

Sl. 2. Niste zavarovali svoje kamere - lahko Vas gleda ves svet!

|

Zadostovalo bi napisati skript, ki bi iskal na internetu naslove spletnih kamer, in nato preveriti, ali je možen dostop do njih s privzetim uporabniškim imenom in geslom proizvajalca (kot ga imamo tovarniško nastavljenega od nakupa opreme). V pozitivnem primeru se slika iz take kamere namesti na njihovi spletni strani, brez vednosti lastnika. Izkazalo se je, da je na svetu na tisoče nezaščitenih monitorinških kamer, nahajajočih se v podjetjih, skladiščih, trgovinah, kot tudi v zasebnih domovih. Dovolj bi bilo le po nakupu kamere, tekom konfiguracije le-te, spremeniti začetno geslo pred vključitvijo kamere v internet in slika iz kamere ne bi bila objavljena na tej strani (na srečo se s spremembo konfiguracije in nastavitvijo gesla kamera odstrani iz te strani).

|

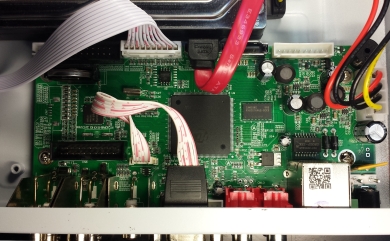

Vedno več napadov hekerjev se tudi usmerja na rekorderje CCTV, delujoče v sistemih monitoringa. Napadi pogosto povzročijo okvare, zajemajoče izpraznitev ali poškodovanje spomina naprave. Naložitev v napravo škodljive programske opreme (virusa) lahko spremeni napravo v robota, izvršujočega napade na druge računalniške sisteme ali v stroj, prirejen za kakšen cilj (npr. v bager Bitcoinov). Saj je vendar vsak rekorder eno-sistemski računalnik, specializiran za shranjevanje video gradiva, torej je naprava potencialni stroj, ki ga lahko omrežje izkoristi kot "zombija" za različne namene.

|

Sl. 3. Plošča rekorderja. Rekorder je popolnoma funkcionalni eno-sistemski računalnik, namenjen za določen cilj.

|

Hekerska programska oprema ali virus, ki napada napravo, lahko izkorišča ne le splošno poznavanje privzetih gesel, temveč lahko tudi poskuša vdreti v napravo prek t.i. šibkih gesel, na primer, če privzeto geslo "admin" sprememenimo na "admin1", kajti to dejansko ne poveča naše varnosti, saj je to situacija, ki jo je napadalec v stanju predvideti. Še ena druga zadeva so servisna gesla, ki jih proizvajalci tvorijo v cilju kritične odblokade naprave, npr. za primer, ko uporabnik pozabi geslo. Ko ta gesla pridejo v napačne roke, ali še huje, kadar jih je možno na določen način generirati, predstavljajo nevarnost, ki jo lahko napadalec izkoristi (t.i. "zadnja vrata" – iz angl. "backdoor").

|

Zato je razen konfiguriranja samega rekorderja zelo pomembno, da se ustvari posebno mrežo, v kateri bo le-ta deloval, pomembna je z varnostnega vidika ustrezna konfiguracija naprav za dostop do tega omrežja (neuporaba funkcije DMZ - demilitarizirana cona - dajajoči neomejen dostop do naprave, sprememba privzetih komunikacijskih portov, vključitev filtriranja naslovov) ter namestitev najnovejše strojne programske opreme v napravah, ki odpravlja vse prijavljene nepravilnosti in dvigne raven varnosti naprav.

|

Pomembno je torej držati se naslednjih načel:

|

| Nastavite/spremenite privzeto geslo tako, da bo geslo varnejše (ne priporoča se gesel tipa „admin1”, „111111”, „123456” ipd.).

|

Geslo mora biti težko uganljivo, vsebovati mora različne znake in številke. Dostop do gesel smejo imeti samo pooblaščeni uporabniki. Treba je na tem mestu tudi razmisliti o možnosti rednega spreminjanja gesel, kar je dodatna zaščita pred njihovo uganitvijo (sprememba pooblaščenega delavca na istem delovnem mestu, uhajanje zaupnih podatkov). Treba je tudi posvetiti pozornost upračenjem Onvif. Pri nekaterih modelih kamer je treba navkljub spremembi sistemskih gesel ločeno spremeniti geslo za račun Onvif.

|

| Ne poslužujte se funkcije DMZ v usmerjevalniku – če morate, preusmerite le tiste porte, ki so nujni za pravilno nastavitev povezave.

|

DMZ je tako imenovana demilitarizirana cona; če vmestimo našo napravo v tej coni usmerjevalnika, omogočamo dostop iz zunanjega omrežja do vseh portov, ki so odprti v privzeti konfiguraciji naše naprave (naprava se nahaja za zaporo usmerjevalnika). To je zelo nevarno, saj ima večina konfiguracij privzet odprti port TELNET, ki se večinoma izkorišča za napade na naprave. Na usmerjevalniku je treba preusmeriti samo porte, ki so nujno potrebni za komunikacijo z napravo (HTTP, TCP). Prav tako se ne sme na široko preusmerjati portov, preusmeri se samo konkretne porte, potrebne za realiziranje določenih funkcij. Pozornost mora biti posvečena tudi temu, da nam, če imamo omrežne kamere priklopljene na rekorder, za pravilno komunikacijo s sistemom monitoringa ni treba preusmerjati njihovih portov, dovolj je preusmeriti le porte rekorderja.

|

| Spremenite privzete porte HTTP, TCP, UDP (razpon dostopnih portov 10000-65535).

|

Hekerji najpogosteje napadajo privzeti port 80. S spremembo številk privzetih portov tretje osebe porte težje uganejo.

|

| Vklopite filter IP / MAC, če je to možno.

|

Aktiviranje te opcije v usmerjevalniku omogoča identifikacijo konkretnih naslovov (omrežnih IP ali fizičnih MAC) zaupnih naprav, katerim dovoljujemo daljinsko povezavo z našo napravo.

|

Varni oblak zagotavlja varno zaščito v njem delujoče naprave.

|

| Racionalno upravljajte z računi - ne uporabljajte za vse instalacije enakih nastavitev / gesel.

|

V primeru aplikacij za stranke, se ne sme uporabljati funkcije avtomatskega prijavljanja, še zlasti kadar dani računalnik uporablja več ljudi. Prav tako morata biti uporabniško ime in geslo neponovljiva. Uporaba istih gesel za različne funkcionalnosti, na različnih računih, predstavlja nevarnost v primeru odteka ali kraje zasebnih podatkov z enega od teh računov, servisov. To so nadaljnji koraki za izboljšanje varnosti in za otežitev vdiranja nepooblaščenim osebam. V primeru, ko sistem uporablja več uporabnikov, se prepričajte, ali ima vsak izmed njih pooblastila ustrezna svojim nalogam (ne večja, kot je potrebno).

|

| Tvorite posebna omrežja za instalacije CCTV.

|

Naprave sistema monitoringa se morajo nahajati v ločenem omrežju, v katerem ni nobene druge naprave s prostim dostopom do in iz interneta. To je element zaščite pred nepooblaščenim dostopom. Če ni možnosti ustvaritve fizično ločenega omrežja, ustvarite podomrežje z naborom IP naslovov, ki se razlikuje od nabora trenutno v instalaciji (npr. 10.10.10.xxx in zožite masko podomrežja do npr. 255.255.255.0). Dostop do podomrežja, ki je na ta način ločeno, bo omogočil dodatni usmerjevalnik, ki bo preusmerjal povezave med omrežji.

|

| Namestite najnovejšo programsko opremo.

|

Vedno je treba preverjati različico in možnost posodobitve strojne programske opreme (firmware). Najnovejša programska oprema dvigne raven varnosti naprave, ker ima odpravljene morebitne napake, ugotovljene v prejšnjih različicah.

|

Veliko omrežnih kamer in rekorderjev ima tudi vgrajeno opcijo komunikacije HTTPS prek SSL. Vključitev te opcije omogoča kodiranje komunikacije med napravami, s čemer je onemogočen prisluh geslu na povezavi.

Vedno je dobro seznaniti se z dokumentacijo naprave. To nam omogoči ugotoviti, s katerimi funkcjami naprava razpolaga, katere funkcije so začetno vklopljene. Najbolje je uporabiti pristop z izklopom vseh funkcij, glede katerih nimamo gotovosti, ali jih bomo uporabljali. Če ne bomo uporabljali protokolov kot so, na primer, UPnP, SNMP, MULTICAST, jih je treba izklopiti.

V primeru suma, da je prišlo do nepooblaščenega dostopa do naše naprave, so nam lahko v pomoč tudi sistemski dnevniki, ki omogočajo ugotovitev določenih informacij (datum prijave, naslov IP, aktiviranje funkcije).

Na koncu je treba še omeniti, da se mora tudi sam rekorder nahajati na zaščitenem mestu, v takem prostoru, kjer bo onemogočen dostop nepooblaščenim osebam (škatle, omare Rack, strežniške zmogljivosti).

|

Upoštevanje zgornjih varnostnih pravil s strani inštalaterjev sistemov monitoringa bo zagotovo omogočilo vzpostavitev varnega sistema, v očeh uporabnikov pa varno in brezproblemsko delovanje sistema - to je najboljše priporočilo za inštalaterja kot resničnega strokovnjaka.

|

|

Novi produkti

Novi produkti